חי על ענן? או: המדריך השלם להקמת שרת ב-Cloud

- 23 ביוני 2021

- זמן קריאה 4 דקות

עודכן: 1 באוג׳ 2021

ארגונים רבים החליטו להעביר בשנים האחרונות שירותים רבים לסביבת ה-Cloud. השימוש ב-Cloud רק הולך וגובר ככל שהזמן חולף. סביבת ה-Cloud היא סביבה המנוהלת על-ידי ספק צד שלישי ומספק סביבה דינאמית, מהירה, אמינה וקלה ליישום. חברות ה-Cloud המובילות היום הן: AWS של Amazon, Azure של Microsoft וה-GCP של Google.

במדריך שלפניכם נראה איך בכמה קליקים אנו יכולים לייצר שרת משלנו ב-Cloud, ולאחר שהשרת יעלה לאוויר נראה איך האקרים רבים בעולם ינסו לפרוץ את השרת החדש שהקמנו.

פתיחת חשבון AWS ב-Amazon

תחילה, נבחר את שירות ה-Cloud שאנו רוצים להרים בו שרת, ונבחר את ה-AWS של Amazom. נכנס לאתר של Aws וניצור חשבון בעזרת כפתור Create an AWS Account:

לאחר יצירת החשבון, אנו נקבל את המסך הבא:

נוכל לראות את כלל השירותים שה-AWS מציע לנו, נבחר את שירות ה-EC2 שמאפשר לנו לייצר שרתים ב-Cloud של AWS.

לאחר שנכנסנו ל-EC2, נבחר ב-Instances ונלחץ על Lunch Instance ע"מ ליצור שרת חדש:

יצירת שרת חדש

בשלב הראשון נכנס ונבחר שרת Windows 2016 חדש משלנו:

בשלב השני, לחץ על “select” ולאחר מכן נבחר את חומרת השרת הבסיסית ביותר ש-AWS נותנת בחינם במסגרת “Free tier eligible" ונתקדם להגדרת השרת:

בשלב השלישי, נקבל אפשרות להגדיר הגדרות שונות של תקשורת והרשאות, לא נתעמק בעניין ונתקדם להוספת ה-Storage.

בשלב הרביעי, נבחר את גודל ה-Storage שאנו צריכים לשרת שלנו. במקרה שלנו נשאיר את הערך הדיפולטיבי שהוצע לנו:

בשלב החמישי, נגדיר Tags במקרה ואנו תיוג מסויים לשרת שלנו. במקרה שלנו אין צורך:

בשלב השישי, נגדיר את קבוצת האבטחה של השרת. כלומר, בחלק זה נגדיר מי יכול לגשת לשרת, מאיזה כתובת IP ומאיזה Port. נזכיר שהשרת יושב ב"ענן" של Amazon, ולכל אחד יש אפשרות לגשת אליו. ההגדרה הדיפולטיבית שניתן לנו במקרה שלנו, היא הגדרה של אפשרות גישה לשרת הייעודי שלנו בפורט 3389, שעליו "רוכב" שירות ה-RDP של Microsoft והחלק המעניין יותר שה-Source מוגדר 0.0.0.0/0, כלומר לכל אחד יש אפשרות לגשת לשרת מכל מקום בעולם, במידה והוא מגלה את כתובת ה-IP הציבורית או את שם השרת. בתחתית המסך ניתן Warning מצד הספק, שהגדרה הנ"ל מאפשרת גישה כוללת לשרת מכל מקום, ללא הגבלה של כתובת IP מסויימת.

במקרה שלנו, נשאיר את ההגדרה הדיפולטיבית כמו שהיא ונסיים עם הגדרת השרת ע"י לחיצה על ‘Review and Launch’.

בשלב השביעי, נקבל סיכום ופירוט של כלל ההגדרות שביצענו, ולאחר מכן ניתן ללחוץ על ‘Launch’.

לאחר שלחצנו על ‘Launch’ השירות ישאל אותנו באיזה מפתח פרטי להשתמש ע"מ להצפין את סיסמת Administrator של השרת החדש שלנו. במקרה שלנו, אנו נייצר חדש בשם שנרצה ונוריד אותו למחשב המקומי.

הרצת השרת

יצרנו מפתח פרטי בשם “Adirim_Server_Test” והורדנו את הקובץ מסוג PEM למחשב המקומי, ונלחץ על כפתור ‘Launch Instances’ כדי להרים רשמית את השרת החדש שלנו בסביבת ה-AWS Cloud.

לאחר כמה שניות, השרת מתחיל לעלות:

נכנס שוב לתפריט EC2, ונראה כי השרת במצב Pending ועוד כמה רגעים הוא יעבור למצב Running:

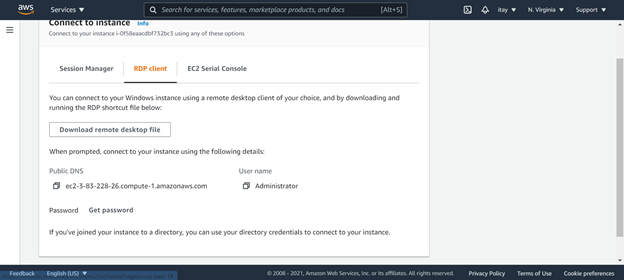

נסמן את השרת שלנו ע"י לחיצה על ריבוע ה-Check box ליד שם ה-Instance ID, ונלחץ על Connect. יפתח לנו מסך של כמה אפשרויות התחברות לשרת שלנו, אנו נבחר ב-RDP Client:

נבחר ב-‘Get password’ כדי לראות את סיסמת ההתחברות של יוזר Administrator של השרת שלי, לאחר מכן יפתח לנו חלון שבו נעלה את המפתח הפרטי שהורדנו בסעיף הקודם, כדי לאפשר פענוח של הסיסמא שלנו.

נוכל לראות מטה כי המפתח עלה בצורה תקינה, ולאחר לחיצה על ‘Decypt Password’ נשיג את הסיסמא של משתמש Adminstrator.

נעתיק את הסיסמא, ונשמור אותה בכספת מאחורי התמונה בקיר בטון שברשותנו. (או פשוט נשמור אותה בכספת וירטואלית במחשב).

לאחר ששמרנו את הסיסמא, נוריד את קובץ ה-Remote Desktop file ע"מ שנוכל להתחבר לשרת שלנו, עם הסיסמא שקיבלנו. נוכל לראות את השם ה-DNS של השרת שלנו, נשמור את הקובץ במחשב שלנו:

לפני שנמשיך, נסכם שהרמנו שרת חדש בסביבת AWS Cloud של Amazon, תוך שימוש בהגדרות דיפולטיביות, שכל מחשב בעולם אשר יש לו את שם המחשב או הכתובת הציבורית יכול לנסות להתחבר אליו.

נתחבר אל השרת ע"י לחיצה על קובץ ה-RDP שהורדנו, נבחר Connect, ונכניס את הסיסמא שקיבלנו:

התחברנו בהצלחה לשרת שלנו:

ניתן לראות את כלל פרטי החומרה, השרת וכתובות ה-IP המוצגים לנו על ה-Desktop:

במידה ונתחבר ליומן האירועים של השרת, ה-Event Viewer נוכל לראות תיעוד של כלל הפעולות הקורות בשרת. אנו נתמקד ב-Security, וננסה לאתר את ההתחברות המוצלחת שביצענו.

על-מנת להכנס ל-Event Viewer פשוט נחפש בחיפוש או נשתמש בקיצור ‘eventvwr.msc’

נגיע למסך הבא, ותחת Windows Logs נכנס לתיקיית Security, המכילה את כלל האירועים המתועדים הקשורים לאבטחה של השרת, ושם נוכל לראות ניסיונות התחברות כושלת/מוצלחת, יצירת משתמשים, הוספה לקבוצות, הרצת תהליכים ועוד.

כל סוג אירוע במערכת הפעלה Windows מקבל EventId מיוחד, המציין את סוג האירוע. אנו נתמקד בשלושה EventId שונים:

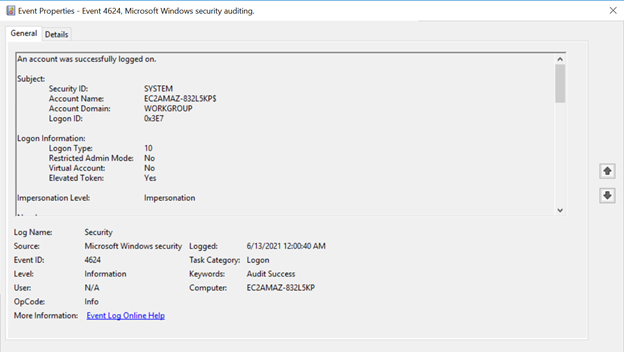

4624 – מחווה על התחברות מוצלחת לשרת

4625 – מחווה על כישלון התחברות לשרת

תחילה, נציג את אירוע ההתחברות שלנו לשרת ע"י חיפוש אירועי התחברות מוצלחת בלבד (EventId = 4624). תחת Filter Current Log בצידו הימין של ה-Event Viewer נוכל לפלטר על-פי אירוע זה בלבד:

במקום <All Event IDs> נבחר את EventId 4624 בלבד:

נבחר ‘OK’ ונחפש את האירוע שלנו שמכיל את שם המשתמש Adminstrator(אפשרי להשתמש בכפתור ה-find שנמצא בממשק):

נוכל לראות תיעוד נרחב על ההתחברות המוצלחת ומכיל נתונים רבים כמו זמן ההתחברות, שם המשתמש המתחבר, סוג החיבור (Logon Type) הוא ‘10’, אשר מציין התחברות בעזרת שימוש ב-Remote Desktop App, כתובת ה-IP של המחשב המתחבר ’80.178.115.221’ ועוד.

נמתין מעט, ונקבל אירוע של כישלון התחברות eventId=4625 לשרת שלנו מכתובת לא מוכרת.

ניתן לראות כי כתובת 103.10.228.137 מנסה להתחבר גם היא לשרת שלנו, וכמובן שלא מצליחה בזכות הסיסמא המורכבת.

מבדיקה באתר Dawhois.com, נראה כי מדובר בכתובת תאילנדית:

בשורה התחתונה...

לסיכום, ארגונים רבים מעבירים את כלל תשתיות המחשוב הארגוניות לענן דבר. מעבר זה מספק גמישות, קלות בתפעול וחיסכון במשאבים. יחד עם זאת, יש לשים לב להגדרת מדיניות אבטחה נכונה ומותאמת לארגון ויישומה בצורה מלאה, תוך בקרה שוטפת במערכת ה-SIEM/SOC בארגון.

תגובות